【パスワードを解析する様々な方法!】Hashcatによる様々な攻撃パターン! GPUはパスワード解析が速い… ゆっくりパスワード解析 No.091

今回もHashcatについての解析動画です。

Hashcatは奥が深く、前回の動画では語りつくせなかった話をしたく、第2弾として作りました。

HashcatにCPU + 内蔵GPUを認識させる方法やオプション機能の各攻撃パターンについて解説します。

特に、アタックモード「9」のアソシエーション攻撃(アソシエート攻撃)については、

ネット検索しても全く情報が出てこないので、英語サイトまで調べました…

視聴者リクエスト動画なので、もっとしっかりと伝えたいという思いが、

Hashcatの第2弾の動画制作意欲を搔き立ててくれました!

・HashcatにおけるCPUとGPU(GPUだけ認識してればOK!)

動画でも解説しましたが、CPUよりもGPUの方が解析速度が上です。

CPUでもパスワードクラッキングは出来ますが、遅いのでおすすめしません。

CPUであえてパスワードクラッキングをしたい場合、デバイスの指定「-d 数字」を使えば指定出来ます。

【目次】

00:00 オープニング

01:14 HashcatにCPUとGPUを認識させよう!

04:30 性能計測!CPUとGPUはどっちが速い?

05:53 Hashcatの様々な攻撃パターン!

06:43 コンビネーション辞書攻撃

08:58 ハイブリット辞書攻撃

09:44 アソシエーション攻撃(アソシエート攻撃)

13:16 エピローグ

▼ツールのダウンロード

https://hashcat.net/hashcat/

▼パスワードクラッキングのコマンド

・ベンチマーク計測

hashcat.exe -m 0 -b

hashcat.exe -m 0 -D 1 -b

hashcat.exe -m 0 -D 2 -b

・ハッシュ値を解析

zip2john.exe Hello.zip

・パスワード解析

ブルートフォースアタック

hashcat.exe -m 17210 $pkzip2$112018cb589b9b0027018b5897938143cd700f169110b802c70c722405c86b23d915d789539e8$ -a 3 ?l?l?l?l

※exeは無くても動作します。

辞書攻撃

hashcat -m 0 {ハッシュ値} -a 0 rockyou.txt

https://download.openwall.net/

https://download.openwall.net/pub/wordlists/

rockyou.txtは1400万語あります。

Openwallの有料版($27)は4000万語あるそうです。

・コンビネーション辞書攻撃のコマンド

hashcat -m 1500 -a 1 hash.txt wordilst-1.txt wordlist-2.txt

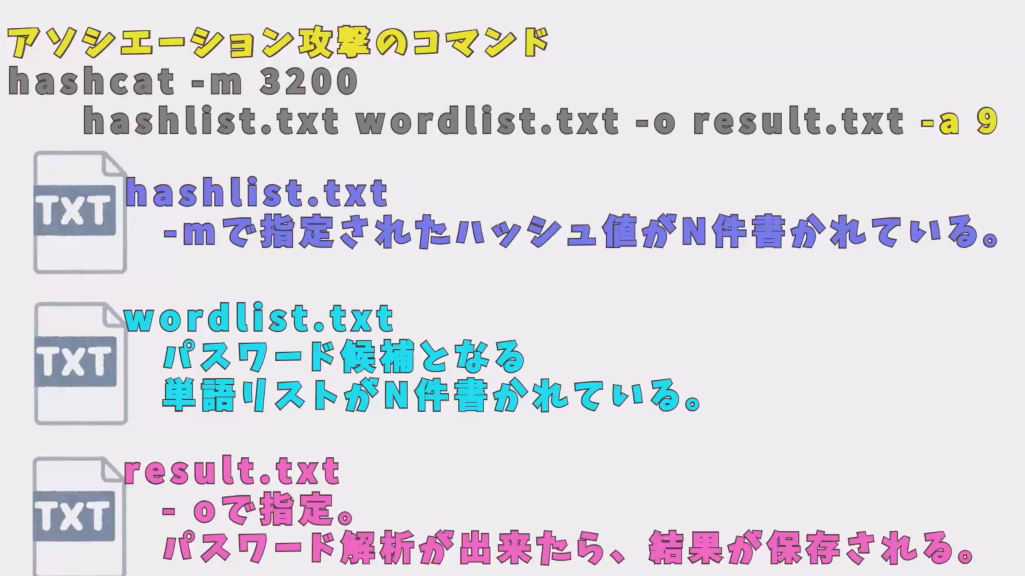

アソシエーション攻撃のコマンド

hashcat -m 3200 hashlist.txt wordlist.txt -o result.txt -a 9

▼動画で使用したソフトウェアのダウンロード先

OpenCL Runtime for Intel

https://www.intel.com/content/www/us/en/developer/articles/tool/opencl-drivers.html

私はAMD Ryzen5のCPUを使用しておりますが、Hashcatのホームページを見ると、

AMD社製のCPUでもIntelのOpenCLのソフトウェアが必要との事でした。

※Intelって書いてあると、AMDのCPUって認識するの?って思いますよね…

▼参考サイト

https://tech.walkit.net/hashcat-crack-password

https://n-etupirka.net/entry/2022/12/01/180856

https://www.iestudy.work/entry/2020/11/20/215526

家studyをつづって

https://www.iestudy.work/entry/2020/11/20/215526

OpenCLの分かりやすいサイト

https://wiki.archlinux.jp/index.php/GPGPU

GPUの分かりやすいサイト

https://www.kagoya.jp/howto/engineer/hpc/gpu1/

アソシエーション攻撃(関連づけ攻撃)について(英文)

https://hashcat.net/wiki/doku.php?id=association_attack

★公式ブログ

https://yukuri-it-channel.com/

★当チャンネルのSNSアカウント

不審なアカウントでなければ、基本的にフォローバック致します。

Twitter

https://twitter.com/yukuri_it

Instagram

https://www.instagram.com/yukuri_it_channel/

threads

http://threads.net/@yukuri_it_channel

▼クレジット

・使用BGM

冒頭:You and Me フリーBGM DOVASYNDROME OFFICIAL YouTube CHANNEL

本編:Good Morning Sunshine フリーBGM DOVASYNDROME OFFICIAL YouTube CHANNEL

終盤:NEFFEX Believe Instrumental

・使用素材

YouTuberのための素材屋さん

https://ytsozaiyasan.com/

いらすとや

https://www.irasutoya.com/

動画制作の背景

今回は、下記の動画では語りつくせなかった部分を補うような形で動画を作ってみました。

【パスワード解析】Hashcatとは? パスワードを解析する方法! ゆっくりパスワード解析 No.089

・CPUとGPUを認識させるのがメンドかった…

前回の動画を作る前より、HashcatにCPU・GPUを認識させる手順は、ネット検索をして知っておりました。

ただ、前回の動画でこの内容を設けなかったのは、私がHashcatをインストールした際、

私の環境では既にGPUが認識していたので、前回の動画では特に取り上げませんでした。

たぶん、動画視聴者の環境でも、最新のHashacatをインストールした際、GPUが認識されると思います。

今回、動画ではあえて下記のOpenCLをインストールし、CPUを認識させましたが、

動画で語っている通り、GPUが認識しているのであればインストールしなくてもOKです。

※別途、グラフィックボードを買ったのであれば、必要になるかもです。

そういえば昔、Hashcatは下記の三つをインストールしないと、動作しない過去があったですね…

これは昔書かれたサイトを見ると、分かります。

そういう意味では、今はHashcat本体だけで良いのでラクな時代になりましたね。

OpenCL Runtime for Intel

https://www.intel.com/content/www/us/en/developer/articles/tool/opencl-drivers.html

私はAMD Ryzen5のCPUを使用しておりますが、Hashcatのホームページを見ると、

AMD社製のCPUでもIntelのOpenCLのソフトウェアが必要との事でした。

※Intelって書いてあると、AMDのCPUって認識するの?って思いますよね…

他にもインストールしたソフトウェアってあるですよね…

それは下記です。結局、いらんかったわ…

AMD Radeon™ HD 7530M用のドライバー

AMD Radeon™ グラフィックス・ドライバー

※すんごい、要らなんじゃないかな…って思いながらダウンロードしました。

https://www.amd.com/ja/support

CUDA Toolkit

※これ、AMD Radeonで関係あるの?って思いながらダウンロードしました。

https://developer.nvidia.com/cuda-downloads

攻撃パターンは調べたけど、9:アソシエート攻撃だけは調べるの苦労したよ…

前回の動画でも語りましたが、Hashcatにはオプション機能があり、下記のように様々な攻撃が行えます。

そのため、色んな方法でパスワードクラッキングを行う事が出来ます。

ただ、動画でも語ったけど、何故か「9:アソシエート攻撃」ってネット検索で出てこなかったんですよね…

オプション機能としては存在しているのに、全然出てこない…

オプション機能のアタックモードの「9:アソシエート攻撃」の存在自体は、

書いているサイトはあったんだけども無いサイトの方が多かったです。

さらにアタックモードの「9:アソシエート攻撃」の記述が無く、「7」までのサイトが結構ありました…

「9」はどうしたんだよ…

かなり困っていたので、英語でHashcat関連を検索したら、Hashcatのwikiページに行きつき、

英語を読みつつ、最後は翻訳して何とか「9:アソシエート攻撃」について理解できたんですよ。

読めるところは頑張って読んで、最後に英文を翻訳しました。

間違っているところもあるかもだけど、ChatGPTにも英文を読ませて答え合わせをしながら作りましたね。

アタックモード(-a, –attack-mode)

アタックモード アタック内容

0:辞書攻撃

1:辞書同士の組み合わせ

3:ブルートフォース

6:辞書+マスク

7:マスク+辞書

9:アソシエート攻撃

コメント

I used to be able to find good info from your blog articles.

Hello, all is going fine here and ofcourse every one is sharing information,

that’s genuinely good, keep up writing.

cialis effective time